Rapport n° 694 (2020-2021) de M. Marc-Philippe DAUBRESSE et Mme Agnès CANAYER , fait au nom de la commission des lois, déposé le 16 juin 2021

Disponible au format PDF (1,5 Moctet)

-

L'ESSENTIEL

-

I. DES DISPOSITIONS ARRIVANT À EXPIRATION

JUSTIFIANT LE VOTE D'UNE LOI PAR LE PARLEMENT

-

II. PÉRENNISER ET ADAPTER LES MESURES DE

POLICE ADMINISTRATIVE PERMETTANT DE LUTTER CONTRE LES ACTES DE

TERRORISME

-

III. ASSURER UN SUIVI EFFECTIF DES PERSONNES

CONDAMNÉES POUR DES ACTES DE TERRORISME SORTANT DE

DÉTENTION

-

IV. DONNER AUX SERVICES DE RENSEIGNEMENT LES MOYENS

DE LUTTER CONTRE LES NOUVELLES MENACES

-

V. TIRER LES CONSÉQUENCES DE LA

JURISPRUDENCE DE LA COUR DE JUSTICE DE L'UNION EUROPÉENNE ET DU CONSEIL

D'ÉTAT EN MATIÈRE DE CONSERVATION DES DONNÉES

-

VI. RENFORCER LE CONTRÔLE DU PARLEMENT SUR

LES MESURES DE LUTTE CONTRE LE TERRORISME ET LES SERVICES DE

RENSEIGNEMENT

-

VII. DONNER UNE BASE LÉGALE AU BROUILLAGE

DES DRONES MALVEILLANTS

-

VIII. MIEUX CONCILIER DROIT D'ACCÈS AUX

ARCHIVES ET PROTECTION DE LA DÉFENSE NATIONALE

-

I. DES DISPOSITIONS ARRIVANT À EXPIRATION

JUSTIFIANT LE VOTE D'UNE LOI PAR LE PARLEMENT

-

EXAMEN DES ARTICLES

-

CHAPITRE I

DISPOSITIONS RENFORÇANT LA PRÉVENTION

D'ACTES DE TERRORISME

-

Article 1er (non

modifié)

Pérennisation des mesures de police administrative

instaurées par la loi « SILT »

-

Article 1er bis

Ajustements du dispositif des périmètres de protection

-

Article 2

Possibilité de fermeture des « locaux annexes » aux lieux de culte

-

Article 3

Mesures individuelles de contrôle administratif et de surveillance

-

Article 4 (non

modifié)

Possibilité de saisie des supports informatiques

à l'occasion des visites domiciliaires

-

Article 4 bis (supprimé)

Anonymat des témoins en cas de visite domiciliaire

-

Article 5

Instauration d'une mesure de sûreté à l'encontre des condamnés terroristes

d'une particulière dangerosité sortant de détention

-

Article 6

Droit de communication aux préfets et aux services de renseignement

des informations relatives aux soins psychiatriques sans consentement

-

Article 6 bis

Contenu du rapport remis annuellement au Parlement

sur les mesures administratives visant à lutter contre le terrorisme

-

Article 1er (non

modifié)

-

CHAPITRE II

DISPOSITIONS RELATIVES AU RENSEIGNEMENT

-

Article 7

Encadrement de l'exploitation et de la transmission

des renseignements entre services et aux services,

suivant les finalités ayant justifié leur obtention

-

Article 8

Allongement de la durée de conservation des renseignements

à des fins de recherche et de développement

-

Article 9 (non modifié)

Allongement de la durée d'autorisation de la technique

de recueil de données informatiques

-

Article 10

Extension des obligations de coopération des opérateurs

pour la mise en oeuvre de certaines techniques de renseignement

et techniques spéciales d'enquête

-

Article 11

Expérimentation d'une technique d'interception

des communications satellitaires

-

Article 12 (non

modifié)

Pérennisation des dispositions prévues à l'article L. 851-3

du code de la sécurité intérieure encadrant le recours à l'algorithme

-

Article 13

Renforcement de l'encadrement de la mise en oeuvre

des algorithmes et extension de leur champ aux URL

-

Article 14 (non modifié)

Extension du champ du recueil des données de connexion

en temps réel aux URL et durée de conservation des URL

-

Article 15

Refonte du cadre de conservation

des données de connexion par les opérateurs

-

Article 16 (non

modifié)

Procédure de contrôle préalable à la mise en oeuvre

des techniques de renseignement sur le territoire national

-

Article 16 bis

Simplification de la procédure de maintenance

et de retrait des dispositifs techniques dans un lieu d'habitation

ou pour l'accès aux données stockées dans un système informatique

-

Article 17

Communication d'informations par les services judiciaires

aux services de l'État exerçant des missions en matière de sécurité

et de défense des systèmes d'informations

et aux services de renseignement

-

Article 17 bis

Renforcement des prérogatives

de la délégation parlementaire au renseignement

-

Article 17 ter A (nouveau)

Modalité de communication des rapports de la commission de verification

des fonds spéciaux aux commissions des finances des assemblées

-

Article 17 ter (non modifié)

Avis de la Commission nationale de contrôle des techniques

de renseignement (CNCTR) sur les demandes d'autorisation

d'exploitation de communications internationales

de personnes susceptibles d'être françaises

-

Article 7

-

CHAPITRE III

DISPOSITIONS RELATIVES À LA LUTTE CONTRE LES AÉRONEFS CIRCULANT SANS PERSONNE À BORD ET PRÉSENTANT UNE MENACE

-

CHAPITRE IV

DISPOSITIONS RELATIVES AUX ARCHIVES INTÉRESSANT LA DÉFENSE NATIONALE

-

CHAPITRE V

DISPOSITIONS RELATIVES AUX OUTRE-MER

-

EXAMEN EN COMMISSION

-

RÈGLES RELATIVES À L'APPLICATION DE

L'ARTICLE 45

DE LA CONSTITUTION ET DE L'ARTICLE 44 BIS

DU RÈGLEMENT DU SÉNAT (« CAVALIERS »)

-

COMPTE RENDU DE L'AUDITION

DE MME MARLÈNE SCHAPPA, MINISTRE DÉLÉGUÉE

CHARGÉE DE LA CITOYENNETÉ

AUPRÈS DU MINISTRE DE L'INTERIEUR

(Mercredi 9 juin 2021)

-

LISTE DES PERSONNES ENTENDUES

PAR LES RAPPORTEURS

ET DÉPLACEMENT EFFECTUÉ

N° 694

SÉNAT

SESSION ORDINAIRE DE 2020-2021

Enregistré à la Présidence du Sénat le 16 juin 2021

RAPPORT

FAIT

au nom de la commission des lois constitutionnelles, de législation, du suffrage universel, du Règlement et d'administration générale (1) sur le projet de loi, adopté par l'Assemblée nationale après engagement de la procédure accélérée, relatif à la prévention d' actes de terrorisme et au renseignement ,

Par M. Marc-Philippe DAUBRESSE et Mme Agnès CANAYER,

Sénateurs

(1) Cette commission est composée de : M. François-Noël Buffet , président ; Mmes Catherine Di Folco, Marie-Pierre de La Gontrie, MM. Christophe-André Frassa, Jérôme Durain, Marc-Philippe Daubresse, Philippe Bonnecarrère, Mme Nathalie Goulet, M. Alain Richard, Mmes Cécile Cukierman, Maryse Carrère, MM. Alain Marc, Guy Benarroche , vice-présidents ; M. André Reichardt, Mmes Laurence Harribey, Jacky Deromedi, Agnès Canayer , secrétaires ; Mme Éliane Assassi, MM. Philippe Bas, Arnaud de Belenet, Mmes Catherine Belrhiti, Esther Benbassa, MM. François Bonhomme, Hussein Bourgi, Mme Valérie Boyer, M. Mathieu Darnaud, Mmes Françoise Dumont, Jacqueline Eustache-Brinio, M. Pierre Frogier, Mme Françoise Gatel, MM. Ludovic Haye, Loïc Hervé, Mme Muriel Jourda, MM. Patrick Kanner, Éric Kerrouche, Jean-Yves Leconte, Henri Leroy, Stéphane Le Rudulier, Mme Brigitte Lherbier, MM. Didier Marie, Hervé Marseille, Mme Marie Mercier, MM. Thani Mohamed Soilihi, Jean-Yves Roux, Jean-Pierre Sueur, Mmes Lana Tetuanui, Claudine Thomas, Dominique Vérien, M. Dany Wattebled .

Voir les numéros :

|

Assemblée nationale ( 15 ème législ.) : |

4104 , 4185 et T.A. 622 |

|

Sénat : |

672 , 685 , 690 et 695 (2020-2021) |

L'ESSENTIEL

Après avoir entendu Marlène Schiappa, ministre déléguée chargée de la citoyenneté auprès du ministre de l'intérieur, le mercredi 9 juin 2021, la commission des lois, réunie le mercredi 16 juin 2021 sous la présidence de François-Noël Buffet (Les Républicains - Rhône), a adopté avec modifications le projet de loi n° 672 (2020-2021) relatif à la prévention d'actes de terrorisme et au renseignement , sur le rapport d' Agnès Canayer (Les Républicains - Seine-Maritime) et Marc-Philippe Daubresse (Les Républicains - Nord).

I. DES DISPOSITIONS ARRIVANT À EXPIRATION JUSTIFIANT LE VOTE D'UNE LOI PAR LE PARLEMENT

Faute d'intervention du législateur, plusieurs dispositions du code de la sécurité intérieure arriveront à échéance en 2021 , après avoir été prorogées de sept mois par la loi n° 2020-1671 du 24 décembre 2020 relative à la prorogation des chapitres VI à X du titre II du livre II et de l'article L. 851 3 du code de la sécurité intérieure .

Sont concernées, d'une part, les dispositions introduites par la loi n° 2017-1510 du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme , dite loi « SILT » , pour prendre le relais du régime de l'état d'urgence, et, d'autre part, une disposition créée par la loi n° 2015-912 du 24 juillet 2015 relative au renseignement portant sur la technique dite de l'algorithme.

La pérennisation de la technique de l'algorithme s'inscrit dans un contexte plus large de réforme de la loi relative au renseignement , notamment pour adapter les techniques de renseignement aux évolutions technologiques (dont la 5G) et à la récente décision du Conseil d'État du 21 avril 2021 relative notamment à la conservation générale et indifférenciée des données de connexion.

II. PÉRENNISER ET ADAPTER LES MESURES DE POLICE ADMINISTRATIVE PERMETTANT DE LUTTER CONTRE LES ACTES DE TERRORISME

A. LES MESURES ISSUES DE LA LOI « SILT »

Les articles 1 er à 4 de la loi n° 2017-1510 du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme , dite loi « SILT » ont instauré des mesures de police administrative inspirées de l'état d'urgence . Il s'agit des périmètres de protection, de la fermeture des lieux de cultes, des mesures individuelles de contrôle administratif et de surveillance (MICAS) et des visites domiciliaires et saisies.

S'agissant de mesures fortement attentatoires aux libertés, le législateur a prévu un contrôle parlementaire renforcé ainsi qu'une date de caducité de ces dispositions, initialement fixée au 31 décembre 2020 avant d'être reportée au 31 juillet 2021.

Le projet de loi prévoit de pérenniser ces dispositifs (article 1 er ), en leur apportant quelques ajustements , visant par exemple à limiter la durée de mise en place des périmètres de protection (article 1 er bis ), à élargir la mesure de fermeture administrative des lieux de culte en permettant la fermeture des « locaux annexes » - afin de faire face aux stratégies de contournement parfois observées - (article 2), ou à permettre la saisie des supports informatiques lorsque, à l'occasion d'une visite domiciliaire, la personne fait obstacle à l'accès aux données informatiques concernées ou à leur copie (article 4).

En ce qui concerne les MICAS, le projet de loi instituerait notamment la possibilité pour le ministre de l'intérieur d'exiger un justificatif de domicile ou de prononcer une interdiction de paraître à l'encontre des personnes faisant par ailleurs l'objet d'une assignation à résidence, afin de faire face à l'organisation de certains grands évènements (article 3).

La commission des lois avait déjà proposé de pérenniser ces dispositions lors de l'examen de la loi n° 2020-1671 du 24 décembre 2020 relative à la prorogation des chapitres VI à X du titre II du livre II et de l'article L. 851-3 du code de la sécurité intérieure.

Le Sénat avait à cette occasion adopté la plupart des ajustements aujourd'hui proposés par le Gouvernement, qui reprennent des recommandations formulées par la commission des lois à l'occasion de ses travaux d'évaluation de la loi « SILT ».

Par conséquent, la commission ne peut que souscrire à la pérennisation de ces dispositions, au regard du bilan positif de leur application . Elle regrette cependant que l'opposition de l'Assemblée nationale et du Gouvernement à cette pérennisation et aux ajustements proposés dès décembre 2020, qui n'a répondu à aucune justification, ait retardé inutilement l'adoption de ces mesures.

B. LA COMMUNICATION DES INFORMATIONS RELATIVES À L'ADMISSION D'UNE PERSONNE EN SOINS PSYCHIATRIQUES

L'article 6 prévoit d'étendre la possibilité de communication des informations relatives à l'admission d'une personne en soins psychiatriques au représentant de l'État chargé de suivi de cette personne lorsque celle-ci représente une menace grave pour la sécurité et l'ordre publics en raison de sa radicalisation à caractère terroriste.

La commission a considéré que la possibilité pour les services de l'État d'accéder aux données relatives aux hospitalisations d'office devait être strictement encadrée et a donc restreint la portée de cet article aux seuls préfets des départements de résidence des personnes concernées et aux agents placés sous l'autorité des préfets et spécialement désignés à cette fin.

III. ASSURER UN SUIVI EFFECTIF DES PERSONNES CONDAMNÉES POUR DES ACTES DE TERRORISME SORTANT DE DÉTENTION

Face à l'enjeu que représente la sortie de détention de personnes condamnées pour des actes de terrorisme qui ne bénéficieront pas de mesures d'accompagnement à leur élargissement, le Parlement a adopté le 27 juillet 2020 la loi instaurant des mesures de sûreté à l'encontre des auteurs d'infractions terroristes à l'issue de leur peine 1 ( * ) . Cette loi visait, à titre principal, à introduire une nouvelle mesure judiciaire de suivi et de surveillance post-sentencielle pour les individus condamnés pour des faits de terrorisme, à leur sortie de détention, poursuivant deux finalités : prévenir la récidive et accompagner leur réinsertion .

Le Conseil constitutionnel, saisi a priori de la loi adoptée par le Parlement, a toutefois jugé que la mesure envisagée n'était ni adaptée ni proportionnée à l'objectif poursuivi et a donc déclaré la mesure de sûreté contraire à la Constitution.

Le projet de loi propose en conséquence une autre voie afin de renforcer le suivi des personnes condamnées pour terrorisme sortant de détention, en :

- instaurant une mesure de sûreté à destination de ce public , dénommée « mesure judiciaire de prévention de la récidive terroriste et de réinsertion », qui permettrait de soumettre les personnes condamnées pour terrorisme présentant une particulière dangerosité à des obligations visant à favoriser leur réinsertion à l'issue de leur peine (article 5) ;

- portant la durée des MICAS à deux ans pour les personnes condamnées pour des actes de terrorisme sortant de détention (article 3), afin d'assurer leur surveillance effective.

La commission estime toutefois que pèse un risque constitutionnel sur l'allongement de la durée des MICAS . Le Conseil constitutionnel a en effet considéré, dans sa décision n° 2017-695 QPC du 29 mars 2018, que les MICAS, « compte tenu de [leur] rigueur, [...] ne saurai[en]t, sans méconnaître les exigences constitutionnelles précitées, excéder, de manière continue ou non, une durée totale cumulée de douze mois ». Il a ajouté, dans le commentaire de cette même décision, que « quelle que soit la gravité de la menace qui la justifie, une telle mesure de police administrative ne peut se prolonger aussi longtemps que dure cette menace ».

Compte tenu de ces risques constitutionnels, le renforcement des dispositifs de suivi judiciaire apparaît à la commission comme la voie juridiquement la plus adaptée pour répondre à l'enjeu que représente, en termes de sécurité publique, l'élargissement de condamnés terroristes dans les prochaines années , et ce d'autant plus que les mesures judiciaires offrent une garantie plus importante en termes de respect des droits et libertés des personnes .

La commission a donc substitué au dispositif du projet de loi une mesure judiciaire à visée non pas seulement de réadaptation sociale mais également de surveillance de l'individu , tout en supprimant l'allongement de la durée des MICAS à deux ans. Cette mesure, qui reprend celle adoptée par le Sénat le 25 mai 2021, répond à une démarche « d'ensemblier » et adapte le dispositif voté par le Parlement en juillet 2020 afin de répondre aux objections soulevées par le Conseil constitutionnel.

Les principales différences entre la mesure proposée par le Gouvernement dans son article 5 et la mesure adoptée par la commission tiennent ainsi :

- aux obligations susceptibles d'être prononcées : le dispositif retenu par la commission constitue une mesure mixte tant d'accompagnement à la réinsertion que de surveillance , tandis que la rédaction initiale de l'article 5 assumait le principe d'un cumul entre mesure de sûreté judiciaire et mesures administratives ;

- à l'autorité prononçant la mesure : alors que la rédaction initiale de l'article 5 attribuait cette compétence au tribunal de l'application des peines, la commission a préféré l'attribuer à la juridiction régionale de la rétention de sûreté, après avis du juge de l'application des peines chargé du suivi de la personne . Cette solution permet en effet de distinguer clairement les règles propres aux peines de celles propres aux mesures de sûreté pour conforter l'applicabilité des principes spécifiques aux mesures de sûreté.

IV. DONNER AUX SERVICES DE RENSEIGNEMENT LES MOYENS DE LUTTER CONTRE LES NOUVELLES MENACES

A. MIEUX ENCADRER L'EXPLOITATION ET LA TRANSMISSION DE RENSEIGNEMENTS ENTRE SERVICES ET AUX SERVICES

Le projet de loi prévoit en premier lieu d'encadrer l'exploitation des informations issues des techniques de renseignement et la transmission de ces informations entre services de renseignement , en fonction des finalités ayant justifié leur obtention. Plus précisément, l'article 7 :

- encadre l'exploitation des renseignements recueillis lorsqu'ils se rattachent à une autre finalité que celle pour laquelle leur collecte avait été autorisée ;

- définit les conditions dans lesquelles les services peuvent échanger les renseignements qu'ils ont collectés ;

- prévoit les modalités de contrôle interne et externe des transmissions de renseignement entre services et leur traçabilité.

L'encadrement proposé répond à une demande de la délégation parlementaire au renseignement (DPR) , qui appelait de ses voeux en juin 2020 un encadrement précis des échanges au niveau législatif, afin de protéger le droit au respect de la vie privée et de sécuriser l'action des services. La commission a considéré que le régime proposé était satisfaisant et n'y a apporté que quelques précisions rédactionnelles.

Le projet de loi encadre en second lieu les modalités de transmission d'informations aux services de renseignement, que ceux-ci proviennent des autorités administratives ou des autorités judiciaires .

B. FAIRE FACE À L'ÉMERGENCE DE MENACES DIFFUSES

L' article 8 du projet de loi introduirait une possibilité de conservation des renseignements collectés au-delà des durées normalement applicables et jusqu'à 5 ans à des fins de recherche et de développement . L'objectif poursuivi est de permettre l'élaboration d'outils d'intelligence artificielle afin de développer de nouveaux traitements automatisés.

Les articles 12 et 13 concernent la pérennisation et le développement de la technique de renseignement permettant de faire fonctionner des traitements automatisés de données de connexion prévue à l'article L. 851-3 du code de la sécurité intérieure, dite algorithme , instaurée au titre d'une expérimentation dont l'échéance a été reportée au 31 juillet 2021. Cette technique destinée à l'identification précoce des menaces se fonde sur l'analyse de l'ensemble de l'activité numérique de la population, afin de repérer les comportements susceptibles de constituer un risque. L'article 12 prévoit de la pérenniser, tandis que l'article 13 y apporte plusieurs aménagements procéduraux (définition des données auxquelles l'algorithme peut être appliqué et des garanties posées en matière de vie privée et de liberté individuelle). L'article 13 ajoute également les « adresses complètes de ressources sur internet » (URL) au champ des données faisant l'objet d'un traitement automatisé.

L' article 14 ajoute ces mêmes « adresses complètes de ressources sur internet » (URL) aux données de connexion pouvant faire l'objet d'un recueil en temps réel , aux seules fins de prévention du terrorisme.

La commission a considéré que l'extension de la surveillance de masse permise par les algorithmes aux URL ne pouvait en l'état être inscrite de manière pérenne dans le droit et ne pouvait être autorisée que dans le cadre d'une expérimentation .

C. ACCOMPAGNER ET ANTICIPER LES ÉVOLUTIONS TECHNOLOGIQUES

L'article 10 vise à élargir la possibilité donnée au Premier ministre de requérir la coopération des opérateurs de communications électroniques pour la mise en oeuvre de certaines techniques de renseignement en y ajoutant le recueil de données techniques de connexion par dispositifs de proximité (les Imsi-catcher ) et les techniques de recueil et de captation de données informatiques. À l'instar des autres techniques de renseignement déjà mises en oeuvre avec l'aide des opérateurs, il serait prévu une compensation financière de l'État. L'article 10 procède également à une coordination pour intégrer de manière expresse les techniques spéciales d'enquêtes déployées dans le cadre des procédures judiciaires applicables à la criminalité et à la délinquance organisées (identiques à certaines techniques de renseignement) dans le champ des mesures dont les opérateurs doivent assurer l'application.

La commission a estimé opportun de procéder à cette extension afin de conforter la capacité des services de renseignement, ainsi que des autorités judiciaires, à utiliser lesdites techniques dans le cadre juridique existant, nonobstant les évolutions technologiques à venir (en particulier, l'arrivée de la cinquième génération de réseaux mobiles dite « 5G », sur des installations dédiées, annoncée pour 2023).

L'article 11 autorise, à titre expérimental , les services de renseignement à intercepter, par le biais d'un dispositif de captation de proximité, les correspondances transitant par la voie satellitaire . L'interception de ce type de communications représente un enjeu d'adaptation opérationnel majeur pour les services de renseignement, en raison du déploiement de nouvelles constellations satellitaires et du développement à venir d'une offre étrangère de télécommunications de nature à concurrencer des opérateurs de communications électroniques traditionnels.

V. TIRER LES CONSÉQUENCES DE LA JURISPRUDENCE DE LA COUR DE JUSTICE DE L'UNION EUROPÉENNE ET DU CONSEIL D'ÉTAT EN MATIÈRE DE CONSERVATION DES DONNÉES

Les articles 15 et 16 du projet de loi, issus de la lettre rectificative du Premier ministre, mettent en place un régime en matière de conservation des données et pour les techniques de renseignement soumises au contrôle de la Commission nationale de contrôle des techniques de renseignement (CNCTR), tirant les conséquences de l'arrêt de la Cour de justice de l'Union européenne (CJUE) du 6 octobre 2020 et de la décision French data Network et autres du Conseil d'État du 21 avril 2021 .

La CJUE, dans son arrêt du 6 octobre 2020 « La Quadrature du net », a estimé que le droit de l'Union européenne s'oppose à des mesures législatives prévoyant une conservation généralisée et indifférenciée des données relatives au trafic et des données de localisation , sauf pour les besoins de la sécurité nationale et en cas de menace grave « qui s'avère réelle et actuelle ou prévisible ». Dans ce cadre, la période durant laquelle la conservation est autorisée doit être limitée au strict nécessaire et être assortie de garanties effectives et d'un contrôle par une juridiction ou une autorité administrative indépendante.

L'article 15 modifie les articles L. 34-1 du code des postes et des communications électroniques (CPCE) et 6 de la loi du 21 juin 2004 pour la confiance dans l'économie numérique (LCEN). Il prévoit qu'en cas de menace grave, actuelle ou prévisible pour la sécurité nationale , le Premier ministre peut enjoindre aux opérateurs de communications électroniques , par un décret dont la durée d'application ne peut excéder un an , de conserver, pour une durée d'un an également, certaines catégories de données de connexion dont la nature serait précisée par un décret en Conseil d'État.

Il inscrit par ailleurs dans la loi la durée de conservation - ainsi que les finalités de cette conservation - des diverses catégories de données et informations.

Système de conservation des

données

mis en place par l'article 15 du projet de loi

|

Données conservées |

Obligation

|

Durée de conservation

|

Finalités |

|

Identité civile |

Permanente |

5 ans à compter de la fin

|

Procédures pénales

Menaces

Sauvegarde

|

|

Coordonnées de contact et de paiement, données relatives aux contrats et aux comptes |

Permanente |

1 an à compter de la fin

|

Procédures pénales

|

|

Adresses IP et équivalents |

Permanente |

1 an à compter

|

Criminalité

grave

|

|

Autres données de trafic et données de localisation |

Temporaire

pour 1 an,

|

1 an |

Sauvegarde

|

|

Criminalité

grave

et manquements

graves

|

Source : commission des lois du Sénat

Bien qu'il puisse remettre en cause les capacités d'enquête de l'autorité judiciaire pour les autres infractions pénales , conformément à la lettre de l'arrêt européen, la commission a estimé qu'en l'état, il n'y avait d'autre choix que d'adopter l'article 15 pour conserver les capacités opérationnelles des services de renseignement et celles de l'autorité judiciaire en cas de « criminalité grave » .

L' article 16 étend à toute technique de renseignement le mécanisme prévu pour l'introduction dans un lieu privé à usage d'habitation lorsque la CNCTR s'oppose à une mise en oeuvre. Dans ce cas, la saisine de la formation spécialisée du Conseil d'État compétente en matière de techniques de renseignement sera obligatoire et celle-ci ne pourra être mise en oeuvre, sauf urgence, avant qu'elle n'ait statué. La formation spécialisée devra se prononcer en 24 heures.

L' article 17 ter étend aux demandes d'autorisation d'exploitation en matière de communications internationales de personnes susceptibles d'être françaises le régime d'avis de la CNCTR, étendant ainsi le contrôle sur la surveillance internationale dans la mesure où elle peut être liée à une personne de nationalité française.

VI. RENFORCER LE CONTRÔLE DU PARLEMENT SUR LES MESURES DE LUTTE CONTRE LE TERRORISME ET LES SERVICES DE RENSEIGNEMENT

Dans le cadre de la loi n° 2017-1510 du 30 octobre 2017 re nforçant la sécurité intérieure et la lutte contre le terrorisme , un dispositif d'information renforcée du Parlement a été mis en place . Ainsi, l'ensemble des mesures relatives aux périmètres de protection, à la fermeture des lieux de culte, aux mesures individuelles de contrôle administratif et de surveillance et aux visites domiciliaires sont transmises sans délai au Sénat et à l'Assemblée nationale. Un rapport est également transmis annuellement au Parlement sur l'application de ces quatre mesures. L'article 6 bis vise à en renforcer le contenu , en y intégrant un bilan des autres mesures administratives de lutte contre le terrorisme et des dispositifs judiciaires préventifs mis en oeuvre aux fins de lutter contre le terrorisme.

L' article 17 bis , issu d'un accord entre la présidente de la délégation parlementaire au renseignement (DPR), présidente de la commission de la défense de l'Assemblée nationale, et le Gouvernement soumis à l'ensemble des membres de la DPR, étend les capacités d'audition et d'obtention d'informations de la DPR. Cette évolution permet d'amorcer le débat sur la conformité des pratiques en matière de surveillance internationale aux exigences posées par la Cour européenne des droits de l'homme.

VII. DONNER UNE BASE LÉGALE AU BROUILLAGE DES DRONES MALVEILLANTS

L' article 18 encadre la possibilité pour les services de l'État d'utiliser un dispositif de brouillage des ondes émises et reçues par un drone (« aéronef circulant sans personne à bord ») dans le but de prévenir, en cas de menace imminente, une atteinte aux personnes ou aux biens ou le survol d'une zone interdite. Compte tenu du nombre élevé de survols illicites de zones interdites (dont des centrales nucléaires ou les prisons) constatés chaque année et de l'utilisation connue de drones sur les théâtres d'opérations extérieures, la commission a approuvé la base légale ainsi proposée .

VIII. MIEUX CONCILIER DROIT D'ACCÈS AUX ARCHIVES ET PROTECTION DE LA DÉFENSE NATIONALE

Afin d'articuler les dispositions du code du patrimoine, qui posent le principe de la communicabilité de plein droit des archives, et celles du code pénal, qui sanctionnent la compromission d'un secret de la défense nationale, il est aujourd'hui prévu que toute communication d'un document classifié, y compris d'un document devenu communicable de plein droit en application du code du patrimoine, doit être précédée d'une décision formelle de déclassification pour que sa divulgation et sa consultation ne soient pas constitutives d'une infraction pénale.

Les modalités d'articulation entre le code du patrimoine et le code pénal s'agissant de la communicabilité des documents intéressant la défense nationale sont aujourd'hui contestées par nombre d'historiens et d'archivistes , qui considèrent qu'elles sont source d'un allongement trop important des délais de consultation.

L' article 19 fait en conséquence le choix d'une large ouverture des archives intéressant la défense nationale , en inscrivant dans le code du patrimoine que « toute mesure de classification [...] prend automatiquement fin à la date à laquelle le document qui en a fait l'objet devient communicable de plein droit ». En contrepartie, l'article introduit certaines exceptions au délai de cinquante ans prévu dans le code du patrimoine, pour les documents d'une particulière sensibilité dont la communication prématurée serait de nature à nuire aux intérêts fondamentaux de la Nation . Ceux-ci ne seraient communicables qu'à compter soit de la désaffectation des bâtiments ou de la fin de leur emploi par les forces armées, soit de leur perte de valeur opérationnelle.

La commission a considéré que les exceptions définies par le projet de loi étaient pertinentes . Elles se limitent en effet aux documents dont la communication serait de nature à porter atteinte à la sécurité nationale, en dévoilant des points de vulnérabilités, en facilitant les évasions, en faisant perdre à la France un avantage stratégique, ou en portant atteinte à la dissuasion nucléaire française. La commission a toutefois limité la protection des documents relatifs aux procédures opérationnelles ou aux capacités techniques des services de renseignement, aux documents révélant de nouvelles informations. Lorsque ces procédures ou capacités techniques sont d'ores et déjà connues du grand public, leur appliquer une protection supplémentaire s'avérerait dépourvu de justification.

*

* *

La commission a adopté le projet de loi ainsi modifié.

Le projet de loi sera examiné en séance publique à partir du mardi 29 juin 2021.

EXAMEN DES ARTICLES

CHAPITRE I

DISPOSITIONS

RENFORÇANT LA PRÉVENTION

D'ACTES DE TERRORISME

Article

1er (non modifié)

Pérennisation des mesures de police

administrative

instaurées par la loi « SILT »

L'article 1 er du projet de loi tend à pérenniser les mesures de police administrative créées par la loi n° 2017-1510 du 31 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme .

Cet article reprenant une de ses recommandations, la commission l'a adopté sans modification.

1. Le bilan positif des mesures de police administrative créées par la loi « SILT » dans le cadre de la lutte contre le terrorisme

Dans un contexte marqué par une menace terroriste élevée, les articles 1 er à 4 de la loi n° 2017-1510 du 31 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme (dite loi « SILT ») ont introduit dans le droit commun plusieurs mesures inspirées de celles pouvant être mises en oeuvre dans le cadre de l'état d'urgence afin de mieux prévenir les actes de terrorisme :

- les périmètres de protection ;

- la fermeture de lieux de culte ;

- les mesures individuelles de contrôle administratif et de surveillance ;

- les visites domiciliaires et les saisies.

À l'initiative du Sénat et en raison de leur caractère sensible au regard des droits et libertés, ces dispositions ont été rendues applicables jusqu'au 31 décembre 2020, puis jusqu'au 31 juillet 2021 , afin de permettre leur évaluation avant leur éventuelle pérennisation.

Ces dispositions ont pour l'essentiel été jugées conformes à la Constitution par le Conseil constitutionnel dans deux décisions rendues en 2018 2 ( * ) . Seules deux d'entre elles, relatives au contrôle des mesures individuelles de contrôle administratif et de surveillance par le juge administratif et aux saisies pouvant être effectuées dans le cadre de visites domiciliaires, ont été partiellement censurées. La loi n° 2019-222 du 23 mars 2019 de programmation 2018-2022 et de réforme pour la justice a apporté plusieurs modifications afin de tirer les conséquences de ces censures et de sécuriser les dispositifs créés par la loi « SILT ».

Plus de trois ans après l'entrée en vigueur de la loi « SILT », toutes ces mesures ont démontré leur utilité dans le cadre de la lutte antiterroriste et ont fait l'objet d'une mise en oeuvre raisonnée et proportionnée .

1.1 Les périmètres de protection

L'article 1 er de la loi du 30 octobre 2017 précitée , codifié à l'article L. 226-1 du code de la sécurité intérieure, permet au préfet d'instituer par arrêté un périmètre de protection afin d'assurer la sécurité d'un lieu ou d'un événement exposé à un risque d'actes de terrorisme à raison de sa nature et de l'ampleur de sa fréquentation.

La mise en place d'un périmètre de protection permet de réglementer l'accès et la circulation à l'intérieur de la zone, et autorise les forces de sécurité de l'État et, le cas échéant, les policiers municipaux et les agents privés de sécurité sous le contrôle d'officiers de police judiciaire à procéder à des palpations de sécurité , à des fouilles de sacs et de bagages ou encore à des fouilles de véhicules .

Dès l'entrée en vigueur de la loi « SILT », les périmètres de protection ont été fréquemment utilisés par les préfectures , ce qui témoigne d'une bonne appropriation de ce dispositif par l'administration. Ainsi, entre le 1 er novembre 2017 et le 30 avril 2021, 612 périmètres de protection ont été établis . Ces périmètres se sont révélés très utiles d'un point de vue opérationnel et ont permis d'assurer une meilleure sécurisation des grandes manifestations organisées en France (commémorations, sommets internationaux, événements sportifs etc .). Leur nombre a toutefois fortement baissé en 2020, en raison de la crise sanitaire.

Nombre de périmètres de protection établis chaque mois

Source : commission des lois du Sénat

Si, dans un premier temps, les périmètres de protection ont pu être utilisés de façon inadéquate - dans des buts parfois étrangers à celui de la prévention des actes de terrorisme -, ils font aujourd'hui l'objet d'une utilisation raisonnée et proportionnée . Les périmètres sont désormais instaurés pour une durée moyenne de cinq jours, leur tracé a été affiné et le recours aux policiers municipaux ainsi qu'aux agents privés de sécurité s'est accru.

1.2 La fermeture des lieux de culte

L'article 2 de la loi du 30 octobre 2017 , codifié aux articles L. 227-1 et L. 227-2 du code de la sécurité intérieure, permet au préfet, aux seules fins de prévention du terrorisme, de procéder à la fermeture d'un lieu de culte dans lequel « les propos qui sont tenus, les idées ou théories qui sont diffusées ou les activités qui se déroulent provoquent à la violence, à la haine ou à la discrimination, provoquent à la commission d'actes de terrorisme ou font l'apologie de tels actes ».

La décision de fermeture doit être motivée et précédée d'une procédure contradictoire . Sa durée ne peut excéder six mois et doit être mise à profit par les gestionnaires du lieu de culte pour corriger les éléments ayant justifié la décision de fermeture.

Entre le 1 er novembre 2017 et le 30 avril 2021, huit lieux de culte ont fait l'objet d'une fermeture administrative pour une durée de six mois . Six d'entre eux n'ont pas rouvert, l'association gérant le lieu de culte ayant été dissoute, le bail ayant été résilié ou non renouvelé, ou l'imam ayant été expulsé.

Si le nombre de mesures prononcées sur le fondement de l'article L. 227-1 du code de la sécurité intérieure paraît relativement faible, il ne remet pas en cause l'efficacité de cette mesure . En effet, parmi les lieux de culte ayant rouvert, qui restent placés sous étroite surveillance, l'activité cultuelle n'a pas provoqué de nouveau trouble à l'ordre public.

Ce faible nombre de mesures prononcées s'explique par ailleurs par plusieurs facteurs . D'abord, beaucoup de lieux de culte diffusant des idées fondamentalistes et générant des troubles à l'ordre public avaient fait l'objet d'une mesure de fermeture durant la période d'état d'urgence, ce qui a limité le champ d'application de la loi « SILT ». Ensuite, les enquêtes à réaliser afin de réunir suffisamment d'éléments pour justifier une mesure de fermeture sont extrêmement longues à réaliser. Enfin, de nombreux prédicateurs font désormais preuve de prudence afin d'échapper aux mesures de fermeture administrative.

Par ailleurs, toutes les décisions de fermeture ayant fait l'objet d'un recours devant la juridiction administrative ont été systématiquement confirmées par le juge , ce qui met en exergue une utilisation raisonnée et proportionnée de cette possibilité par l'administration .

1.3 Les mesures individuelles de contrôle administratif et de surveillance (MICAS)

L'article 3 de la loi du 30 octobre 2017 précitée , codifié aux articles L. 228-1 à L. 228-7 du code de la sécurité intérieure, permet au ministre de l'intérieur de prononcer des mesures individuelles de contrôle administratif et de surveillance (MICAS) aux seules fins de prévention du terrorisme.

Celles-ci peuvent être prononcées à l'égard des personnes dont le comportement constitue une menace d'une particulière gravité pour la sécurité et l'ordre publics et qui soit entrent en relation de manière habituelle avec des personnes ou organisations incitant, facilitant ou participant à des actes de terrorisme, soit soutiennent, diffusent ou adhèrent à des thèses incitant à la commission d'actes de terrorisme ou faisant l'apologie de tels actes.

Une personne faisant l'objet d'une MICAS peut se voir imposer deux séries d'obligations alternatives :

- d'une part, l'assignation géographique et l'obligation de « pointage » auprès des services de police ou des unités de gendarmerie ;

- d'autre part, l'interdiction de paraître dans certains lieux et le signalement de tout déplacement à l'extérieur d'un périmètre défini.

Dans les deux cas, le ministre de l'intérieur peut également prononcer une interdiction d'entrer en relation avec une ou plusieurs personnes ainsi qu'une obligation de déclarer son domicile .

Afin de garantir une application proportionnée, ces obligations doivent permettre à la personne qui en fait l'objet de poursuivre sa vie familiale et professionnelle . De même, des aménagements ponctuels ou durables peuvent être accordés pour, par exemple, réaliser une activité ayant lieu en dehors du périmètre géographique fixé par l'arrêté (obligations familiales, contrat de travail, etc .). Enfin, la durée des MICAS est strictement encadrée puisque celles-ci ne sont renouvelables que dans la limite d'une durée cumulée de douze mois et qu'au-delà de six mois, des éléments nouveaux ou complémentaires sont requis pour les prolonger.

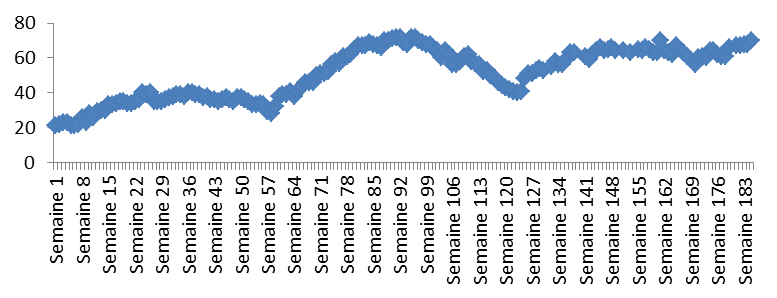

Évolution du nombre de MICAS en cours par semaine

Source : commission des lois du Sénat

Entre le 1 er novembre 2017 et le 4 juin 2021, 444 MICAS avaient été prononcées concernant 377 personnes .

Depuis leur création, les MICAS ont elles aussi démontré leur efficacité d'un point de vue opérationnel , du fait notamment de la possibilité de les mettre en oeuvre rapidement.

Elles se sont révélées particulièrement utiles à l'encontre des personnes sortant de prison. En effet, depuis le 1 er novembre 2017, 59 % des MICAS ont été prononcées à l'encontre de personnes sortant de prison. Cette proportion n'a cessé de croître au fil des années, puisque de nombreux individus condamnés pour des faits liés au terrorisme dans les années 2014-2015 ont désormais purgé leur peine et sortent de détention.

1.4 Les visites domiciliaires et les saisies

L'article 4 de la loi du 30 octobre 2017 , codifié aux articles L. 229-1 à L. 229-6 du code de la sécurité intérieure permet la réalisation de visites domiciliaires et de saisies « lorsqu'il existe des raisons sérieuses de penser qu'un lieu est fréquenté par une personne dont le comportement constitue une menace d'une particulière gravité pour la sécurité et l'ordre publics » et qui soit entre en relation de manière habituelle avec des personnes incitant, facilitant ou participant à des actes de terrorisme, soit soutient, diffuse ou adhère à des thèses incitant à la commission d'actes de terrorisme ou faisant l'apologie de tels actes.

Ces visites et saisies sont autorisées par le juge des libertés et de la détention (JLD) du tribunal judiciaire de Paris , sur saisine du préfet. Une nouvelle autorisation du JLD est requise pour l'exploitation des données saisies.

Nombre de visites domiciliaires réalisées et de saisies effectuées

Source : commission des lois du Sénat

Entre le 1 er novembre 2017 et le 30 avril 2021, 518 visites domiciliaires ont été autorisées par le JLD et 462 visites ont été effectivement réalisées , lesquelles ont donné lieu à 244 saisies .

Le nombre de visites autorisées et de saisies réalisées a fortement augmenté après l'attentat de Conflans-Sainte-Honorine (78) le 16 octobre 2020 , le ministre de l'intérieur ayant fait le choix d'une stratégie de multiplication des visites domiciliaires sur l'ensemble du territoire . Ainsi, 176 requêtes préfectorales ont été adressées au JLD au mois d'octobre 2020, contre 4 l'année précédente.

Depuis l'entrée en vigueur de la loi « SILT », tous les acteurs administratifs et judiciaires ont reconnu que les visites domiciliaires et les saisies constituaient un outil efficace dans l'arsenal de lutte contre le terrorisme . Ainsi, 57 visites domiciliaires ont donné lieu à des poursuites judiciaires , dont 30 pour des faits de terrorisme.

Le faible nombre d'ordonnances de rejet concernant les visites domiciliaires (65 entre le 1 er novembre 2017 et le 30 avril 2021) et les autorisations d'exploitation des données saisies (11 entre le 1 er novembre 2017 et le 30 avril 2021) témoigne quant à lui d'une utilisation proportionnée de ces mesures par l'administration.

2. La pérennisation des dispositions de la loi « SILT » par le projet de loi

L'article 1 er du projet de loi supprime le II de l'article 5 de la loi n° 2017-1510 du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme , lequel prévoit que les chapitres VI à X du titre II du livre II du code de la sécurité intérieure, issus des quatre premiers articles de la loi « SILT », ne sont applicables que jusqu'au 31 juillet 2021.

L'article 1 er du projet de loi tend donc à pérenniser les mesures de police administrative instaurées par la loi « SILT ».

À titre liminaire, la commission rappelle qu'elle avait déjà proposé de pérenniser ces dispositions plutôt que de les proroger au moment de l'examen de la loi n° 2020-1671 du 24 décembre 2020 relative à la prorogation des chapitres VI à X du titre II du livre II et de l'article L. 851-3 du code de la sécurité intérieure .

Par conséquent, la commission ne peut que souscrire à la pérennisation de ces dispositions, au regard du bilan positif de leur application exposé infra . Plus de trois ans après leur entrée en vigueur, la commission relève qu'il existe en effet un consensus de l'ensemble des acteurs concernés autour de l'efficacité des mesures introduites par la loi « SILT ». Par ailleurs, la commission estime que ces dispositifs font l'objet d'un usage modéré et proportionné de la part des autorités administratives, qui ne peut qu'être salué.

Elle ne peut que regretter que l'opposition de l'Assemblée nationale et du Gouvernement à cette pérennisation dès décembre 2020, qui n'a répondu à aucune justification, ait retardé inutilement cette mesure pleinement justifiée.

La commission a adopté l'article 1 er sans modification .

Article 1er

bis

Ajustements du dispositif des périmètres de protection

Introduit par l'Assemblée nationale, l'article 1 er bis vise à renforcer l'encadrement des périmètres de protection en inscrivant dans la loi, d'une part, que le contrôle des officiers de police judiciaire sur les agents de sécurité privée doit être effectif et continu, et en limitant, d'autre part, le nombre de renouvellements possibles de ces périmètres.

La commission a adopté cet article, en intégrant une autre réserve d'interprétation du Conseil constitutionnel dans la loi, selon laquelle les vérifications ne peuvent s'opèrer qu'en se fondant sur des critères excluant toute discrimination de quelque nature que ce soit entre les personnes.

Entre le 1 er novembre 2017 et le 30 avril 2021, 612 périmètres de protection avaient été mis en place. Prévus par l'article L. 226-1 du code de la sécurité intérieure, le dispositif des périmètres de protection s'est inspiré du dispositif, en vigueur sous l'état d'urgence, permettant au préfet d'instituer, par arrêté, des zones de protection ou de sécurité où le séjour des personnes est réglementé.

Contrairement au dispositif de l'état d'urgence, le dispositif des périmètres de protection a été validé par le Conseil constitutionnel statuant lors d'une question prioritaire de constitutionnalité. Ce dernier a toutefois, à l'occasion de sa décision, défini plusieurs réserves.

Par l'introduction en commission des lois de l'article 1 er bis , les députés ont souhaité inscrire dans la loi l'une des réserves exprimées par le Conseil constitutionnel, selon laquelle la participation des agents de sécurité privée aux opérations de fouille aux abords des périmètres de protection n'était possible qu'à la condition que l'autorité publique s'assure que soit continument garantie l'effectivité du contrôle exercé sur ces personnes par les officiers de police judiciaire.

Les députés ont également souhaité limiter le nombre de renouvellements possibles des périmètres de protection.

1. Les périmètres de protection, un dispositif validé par le Conseil constitutionnel

1.1. Les garanties prévues par le législateur dans la mise en oeuvre des périmètres de protection

Pendant l'état d'urgence, le préfet d'un département sur lequel ou sur une partie duquel l'état d'urgence est en application peut instituer par arrêté des zones de protection ou de sécurité où le séjour des personnes est réglementé.

Ce dispositif a toutefois été déclaré contraire à la Constitution à l'occasion d'une question prioritaire de constitutionnalité, au motif que le législateur n'avait ni soumis la création de cette zone à d'autres conditions que la déclaration de l'état d'urgence sur une partie du territoire du département, ni défini la nature des mesures susceptibles d'être prises par le préfet pour réglementer le séjour des personnes à l'intérieur d'une telle zone, ni encadré la mise en oeuvre de ces zones d'aucune garantie.

L'inscription d'un dispositif proche dans le droit commun , par la loi n° 2017-1510 du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme , a donc nécessité l'ajout de garanties .

L'article L. 226-1 du code de la sécurité intérieure précise donc tant les finalités et les mesures pouvant être mises en place au sein du périmètre de protection, que les garanties procédurales et la durée maximale d'un périmètre de protection :

- s'agissant des finalités : les périmètres de protection ne peuvent être mis en oeuvre qu'aux fins d'assurer la sécurité d'un lieu ou d'un événement exposé à un risque d'acte de terrorisme à raison de sa nature et de l'ampleur de sa fréquentation ;

- concernant les mesures pouvant être mises en place au sein d'un périmètre de protection : l'institution d'un périmètre de protection permet de réglementer l'accès et la circulation, dans le respect cependant des impératifs de la vie privée, professionnelle et familiale des personnes. Il est également possible de procéder en leur sein à des inspections visuelles et des fouilles des bagages et des véhicules, ainsi qu'à des palpations de sécurité. Ces vérifications sont soumises au consentement de l'intéressé qui, s'il s'y oppose, ne peut accéder au périmètre ou se voit obligé d'en sortir ;

- s'agissant des garanties procédurales : l'arrêté instituant un périmètre de protection doit être motivé, et être transmis sans délai au procureur de la République et communiqué au maire de la commune concernée. Les agents habilités à exercer les contrôles sont les policiers et les gendarmes. Sous l'autorité d'un officier de police judiciaire, les agents de police municipale peuvent réaliser des palpations de sécurité ou des fouilles. Sous l'autorité d'un officier de police judiciaire et en vue de l'assister, les agents de sécurité privée peuvent également procéder à ces opérations ;

- concernant la durée : la durée initiale d'un périmètre de protection doit être adaptée et proportionnée aux nécessités que font apparaître les circonstances et ne peut en tout état de cause excéder un mois, l'arrêté pouvant être renouvelé si les conditions de sa mise en place sont toujours réunies.

1.2 Un dispositif validé par le Conseil constitutionnel, avec trois réserves d'interprétation

Saisi d'une question prioritaire de constitutionnalité, le Conseil constitutionnel a validé ce dispositif , sous trois réserves 3 ( * ) :

- les autorités publiques, si elles peuvent décider de faire assister les agents de police d'agents de sécurité privée, doivent s'assurer de l'effectivité et de la continuité du contrôle des officiers de police judiciaire sur ces personnes ;

- la mise en oeuvre des vérifications ne saurait s'opérer que selon des critères excluant toute discrimination de quelque nature que ce soit entre les personnes ;

- la possibilité de renouveler l'arrêté préfectoral est subordonnée à la démonstration de la persistance du risque .

1.3 Inscrire les réserves d'interprétation du Conseil constitutionnel dans la loi

Par l'adoption en commission des lois à l'Assemblée nationale d'un amendement de Yaël Braun-Pivet, présidente de la commission, du rapporteur et d'Éric Ciotti, les députés ont souhaité inscrire la première réserve du Conseil constitutionnel dans la loi . Serait ainsi explicité au sein de l'article L. 226-1 du code de la sécurité intérieure que le concours apporté par les agents de sécurité privée aux opérations de palpation, d'inspection ou de fouilles des bagages s'effectue sous le contrôle effectif et continu des officiers de police judiciaire.

L'inscription de cette réserve d'interprétation dans la loi répond à une recommandation de la commission des lois du Sénat , exprimée par le rapporteur dans son rapport sur le bilan de la loi renforçant la sécurité intérieure et la lutte contre le terrorisme , dite loi « SILT » : « Un tel ajout présente le mérite de faciliter la lecture et l'interprétation du cadre légal, notamment à destination des forces opérationnelles directement impliquées dans la construction des dispositifs. » 4 ( * )

Par cohérence, la commission a, par l'adoption d'un amendement COM-86 rectifié d'Alain Richard, précisé que lorsque les officiers de police judiciaire sont assistés d'agents de police judiciaire et d'agents de police judiciaire adjoints ou de membre de la réserve civile de la police ou de la réserve opérationnelle de la gendarmerie, ceux-ci doivent être placés sous leur contrôle effectif .

Enfin, par l'adoption de deux amendements identiques COM-96 et COM-69 rectifié des rapporteurs et de Jean-Yves Leconte, la commission a intégré à l'article L. 226-1 du code de la sécurité intérieure la deuxième réserve d'interprétation du Conseil constitutionnel précisant que les vérifications ne s'opèrent qu'en se fondant sur des critères excluant toute discrimination de quelque nature que ce soit entre les personnes .

2. La durée des périmètres de protection

Comme le soulignait la commission des lois dans son rapport d'évaluation de la loi « SILT », la mise en oeuvre des périmètres de protection a été marquée par son hétérogénéité, tant sur le plan temporel que sur le plan géographique : « Sur le plan temporel tout d'abord, la mise en oeuvre des périmètres de protection se révèle très saisonnière , avec des pics notamment observés à l'approche de Noël, de la période estivale ou de certains événements d'ampleur nationale (coupe du monde de football par exemple, en juillet 2018). Au plan géographique ensuite, alors que 35 départements n'ont jamais instauré de périmètres en deux ans, d'autres en ont en revanche un usage très régulier. Parmi les départements y recourant le plus figurent le Nord, avec 51 arrêtés, les Alpes-Maritimes (32 arrêtés), Paris (30 arrêtés), le Var (28 arrêtés) et le Loiret (25 arrêtés). »

Le rapporteur relevait alors que plusieurs préfectures ont instauré, pendant les premiers mois d'application de la loi, des périmètres de protection quasi permanents : autour de la gare de Lille Europe, de la gare du Nord à Paris, du port de Dunkerque et du centre nucléaire de Flamanville, détournant ce faisant les périmètres de protection de leur objet. D'autres dispositifs légaux permettent en effet de protéger de manière adaptée et plus durable ces lieux, qu'il s'agisse du régime applicable aux opérateurs d'importance vitale 5 ( * ) , ou des dispositifs de protection des gares 6 ( * ) , des installations portuaires 7 ( * ) ou aéroportuaires 8 ( * ) .

Cette pratique ne s'est toutefois pas reproduite au cours des années suivantes d'application de la loi , ce dont le rapporteur se félicitait. La commission des lois du Sénat concluait en indiquant qu'à la lumière de ces observations, « la mobilisation des périmètres de protection pour couvrir des lieux devrait donc, à l'avenir, être restreinte et ne concerner que certains lieux touristiques soumis, pendant des périodes d'affluence, à un risque élevé de menace terroriste ».

C'est cette dérive que les députés ont souhaité pallier. Par l'adoption, contre l'avis du Gouvernement, de deux amendements identiques, l'un de Yaël Braun-Pivet, présidente de la commission des lois, et du rapporteur, et l'autre de Dimitri Houbron, l'Assemblée nationale a limité le nombre de renouvellements possibles des périmètres de protection, précisant qu'ils ne pourront être renouvelés qu'une fois.

La commission a considéré que l'inscription de cette limitation dans la loi était pertinente, en ce qu'elle permettait de s'assurer que de telles dérives ne seront à l'avenir plus possible. Elle a, par l'adoption des deux mêmes amendements COM-96 et COM-69 rectifié , amélioré la rédaction du dispositif.

La commission a adopté l'article 1 er bis ainsi modifié .

Article 2

Possibilité de fermeture des « locaux

annexes » aux lieux de culte

L'article 2 du projet de loi prévoit d'étendre la possibilité de fermer, à des fins de prévention du terrorisme, les lieux de culte aux locaux en dépendant, afin de pallier les phénomènes de déport parfois observés.

La commission a considéré que le terme de « locaux dépendants » n'était pas suffisamment précis et lui a préféré une caractérisation plus précise des locaux annexes au lieu de culte qu'il sera possible de fermer s'il existe des raisons sérieuses de penser qu'ils sont utilisés pour faire échec à l'exécution de la mesure de fermeture du lieu de culte. La mesure de fermeture pourrait ainsi s'appliquer aux locaux gérés, exploités ou financés, directement ou indirectement, par une personne physique ou morale gestionnaire du lieu de culte dont la fermeture a été prononcée, qui accueillent habituellement des réunions publiques.

La loi n° 2017-1510 du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme , dite « loi SILT » a intégré dans le droit commun, à titre expérimental, une mesure de fermeture des lieux de culte « aux seules fins de prévenir la commission d'actes de terrorisme ». Les trois années d'application de la mesure ont toutefois fait apparaître un phénomène de déport des discours en dehors des lieux de culte, afin de faire obstacle aux mesures de police administrative de fermeture prononcées.

C'est la raison pour laquelle l'article 2 du projet de loi vise à permettre la fermeture de certains locaux « annexes » au lieu de culte visé par une fermeture administrative afin de prévenir la commission d'actes de terrorisme. Il s'agirait des locaux « dépendants » du lieu de culte dont il existe des raisons sérieuses de penser qu'ils seraient utilisés pour faire échec à l'exécution de la mesure de fermeture.

1. La fermeture des lieux de culte aux fins de prévenir la commission d'actes de terrorisme : une mesure encadrée dont l'utilité est reconnue

1.1. Une mesure encadrée du fait de son caractère attentatoire à la liberté de conscience et au libre exercice du culte

Comme le soulignaient Jacqueline Eustache-Brinio et Dominique Vérien dans leur rapport sur le projet de loi confortant le respect des principes de la République et de lutte contre le séparatisme , « la fermeture des lieux de culte porte une atteinte forte à la liberté de conscience et à son corollaire, le libre exercice du culte. Ceux-ci sont protégés tant par la Constitution, notamment son article 1 er9 ( * ) , que par la convention européenne de sauvegarde des droits de l'homme et des libertés fondamentales 10 ( * ) .

« Le cadre constitutionnel et conventionnel autorise l'interdiction de réunions ou manifestations, y compris cultuelles, dès lors que celles-ci sont à l'origine de troubles à l'ordre public et que l'atteinte à la liberté de culte est nécessaire, adaptée et proportionnée. Plus précisément, et comme le souligne le Conseil d'État, l'interdiction d'une réunion ou manifestation est possible dès lors que, d'une part, il existe des risques graves de troubles à l'ordre public et, d'autre part, que ces troubles ne peuvent être prévenus par des mesures de police moins attentatoires aux libertés 11 ( * ) . Les mesures prises sur cette base ne peuvent toutefois qu'être ponctuelles . » 12 ( * )

L'article L. 227-1 du code de la sécurité intérieure permet donc la fermeture d'un lieu de culte, hors état d'urgence, aux seules fins de la prévention de la commission d'actes de terrorisme . Cette mesure, prononcée par le préfet ou, à Paris, par le préfet de Police, concerne les lieux de culte dans lesquels les propos qui sont tenus, les idées ou théories qui sont diffusées ou les activités qui se déroulent provoquent à la violence, à la haine ou à la discrimination, provoquent à la commission d'actes de terrorisme ou font l'apologie de tels actes .

L'article prévoit plusieurs garanties s'attachant à la mesure de fermeture :

- en termes de procédure , la fermeture est précédée d'une procédure contradictoire et doit respecter un délai de 48 heures entre sa notification et son entrée en vigueur. L'exécution d'office de la mesure est possible au terme de ce délai de 48 heures, mais ne peut intervenir tant qu'un référé-liberté est pendant ;

- la durée de la fermeture doit être proportionnée aux circonstances qui l'ont motivée et ne peut excéder six mois.

Saisi d'une question prioritaire de constitutionnalité, le Conseil constitutionnel a conclu à la conformité à la Constitution de cette mesure dans sa décision n° 2017-695 QPC du 29 mars 2018, le législateur ayant assuré une conciliation qui n'est pas manifestement déséquilibrée entre, d'une part, l'objectif de valeur constitutionnelle de prévention des atteintes à l'ordre public et, d'autre part, la liberté de conscience et le libre exercice des cultes.

1.2. Une mesure utilisée avec parcimonie mais dont l'utilité est reconnue

La mesure de fermeture des lieux de culte prévue à l'article L. 227-1 du code de la sécurité intérieure a conduit à la fermeture de huit lieux de culte. Sur ces huit mesures de fermeture :

- deux lieux de culte ont définitivement fermé du fait de la résiliation du bail par le propriétaire des locaux ;

- un lieu de culte n'a pas rouvert à la suite de la résiliation du bail d'une partie des locaux par le propriétaire, de la dissolution de l'association gestionnaire et de l'expulsion de son président hors du territoire national ;

- un lieu de culte n'a pas rouvert à la suite de la dissolution de l'association gestionnaire et de trois associations en lien avec cette association ;

- deux lieux de culte n'ont pas rouvert à la suite de la démission du président de l'association gestionnaire ou du départ de l'imam qui y officiait ;

- deux ont rouvert après changement de l'association gestionnaire du lieu de culte ou de l'équipe dirigeante de l'association.

L'étude d'impact du projet de loi justifie le faible nombre de mesures prononcées par « la difficulté à établir directement les critères permettant de prononcer une fermeture [qui] oblige à une enquête longue et minutieuse. Il s'agit toutefois, pour les autorités publiques, d'étayer suffisamment ces mesures pour que l'atteinte portée à la liberté de conscience et au libre exercice du culte soit parfaitement justifiée et proportionnée » 13 ( * ) .

2. Permettre l'extension de la mesure de fermeture aux locaux annexes aux lieux de culte

1.1. Une extension répondant aux stratégies de contournement observées

L'article 2 du projet de loi propose de permettre la fermeture des locaux « dépendant du lieu de culte » fermé aux fins de prévenir la commission d'actes de terrorisme et « dont il existe des raisons sérieuses de penser qu'ils seraient utilisés aux mêmes fins pour faire échec à l'exécution de cette mesure ».

Cette extension répond à une recommandation de la commission des lois, qui soulignait, dans son rapport sur le contrôle et le suivi de la loi n° 2017-1510 du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme , « l'émergence d'un phénomène de déport , certains prédicateurs tendant à privilégier des discours plus subliminaux ou à diffuser leurs théories en dehors des lieux de culte afin d'échapper à des mesures de police administrative » 14 ( * ) .

Ce même phénomène de déport est mis en exergue par l'étude d'impact, qui indique que « certains lieux de culte faisant l'objet d'une fermeture continuaient néanmoins à fonctionner dans des lieux annexes dépendant du lieu de culte (école coranique, bibliothèque, centre de loisirs...) faisant ainsi échec à la mesure de fermeture ».

Le projet de loi prévoit plusieurs modalités d'encadrement de cette disposition quant aux locaux annexes pouvant faire l'objet d'une mesure de fermeture :

- les locaux doivent être « dépendants du lieu de culte ». L'étude d'impact explicite cette dépendance en indiquant qu'il s'agirait des lieux qui dépendent, en raison de leur configuration (localisation, destination, modalités de gestion), du lieu de culte dont la fermeture est prononcée ;

- il doit également exister des raisons sérieuses de penser : d'une part que ces locaux sont utilisés aux mêmes fins que le lieu de culte dont la fermeture a été prononcée (les propos qui sont tenus, les idées ou théories qui sont diffusées ou les activités qui se déroulent provoquent à la violence, à la haine ou à la discrimination, provoquent à la commission d'actes de terrorisme ou font l'apologie de tels actes) ; d'autre part que l'usage de ces locaux vise à faire obstacle à la mesure de fermeture du lieu de culte (intention de contournement de la mesure).

Les garanties procédurales prévues sont les mêmes que celles liées à la fermeture du lieu de culte lui-même. La durée de fermeture est quant à elle alignée sur celle de la fermeture principale.

2.2. La position de la commission : mieux définir les locaux concernés

Si la commission approuve pleinement l'extension de la fermeture aux locaux annexes, utilisés pour faire obstacle à la mesure de fermeture du lieu de culte, la notion utilisée, celle de « locaux dépendants », lui a semblé faire peser un risque constitutionnel sur l'article en raison de son imprécision.

Elle lui a donc préféré, par l'adoption d'un amendement COM-97 de ses rapporteurs, une définition plus précise des locaux annexes du lieu de culte pouvant faire l'objet d'une mesure complémentaire de fermeture : il s'agirait des locaux gérés, exploités ou financés, directement ou indirectement, par une personne physique ou morale gestionnaire du lieu de culte dont la fermeture a été prononcée. Les lieux de contournement explicités dans l'étude d'impact ou dont il a été fait part aux rapporteurs ayant tous un lien avec l'association gestionnaire du lieu de culte, la rédaction proposée semble couvrir les besoins. La commission a également ajouté un critère selon lequel les locaux pouvant être fermés doivent accueillir habituellement des réunions publiques . Le droit de propriété ne permet en effet pas au législateur - et plus encore à l'autorité administrative - de règlementer les locaux privés. Dès lors que ces locaux sont utilisés pour faire obstacle à la mesure de fermeture du lieu de culte, ils accueillent nécessairement des réunions publiques.

La commission a adopté l'article 2 ainsi modifié .

Article 3

Mesures

individuelles de contrôle administratif et de surveillance

L'article 3 du projet de loi apporte plusieurs ajustements aux mesures individuelles de contrôle administratif et de surveillance (MICAS) en vue d'en permettre une plus grande efficacité. Plus précisément, il permet d'exiger un justificatif de domicile ou de prononcer une interdiction temporaire de paraître dans un lieu où se tiendrait un évènement exposé à un risque de menace terroriste. Il définit aussi la procédure en cas de saisine d'un tribunal territorialement incompétent et prévoit la prise en compte par les MICAS des mesures prescrites par l'autorité judiciaire. Enfin, il porte la durée maximale des MICAS à deux ans lorsqu'elles sont prononcées à l'encontre de personnes condamnées pour terrorisme sortant de détention.

La commission, si elle a approuvé l'ensemble des mesures d'ajustement proposées, sont de nature à favoriser la conciliation entre efficacité de la mesure et protection des droits et libertés de la personne, a considéré que l'extension de la durée des MICAS comportait un risque constitutionnel manifeste qui l'a conduit à préférer à la mesure administrative proposée une mesure judiciaire comportant à la fois des obligations de surveillance et de réinsertion, qu'elle a inscrite à l'article 5 du projet de loi.

Les mesures individuelles de contrôle administratif et de surveillance (MICAS) constituent un instrument efficace de prévention des troubles à l'ordre public en matière de terrorisme. Elles permettent en effet une restriction des déplacements de la personne et un suivi, qui peut être quotidien, par les forces de l'ordre.

1. Des mesures à l'efficacité saluée, mais limitées dans leur durée compte tenu de leur rigueur

1.1. Des mesures efficaces dans la prévention des actes de terrorisme

Introduits par la loi n° 2017-1510 du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme , dite loi « SILT », les articles L. 228-1 et suivants du code de la sécurité intérieure définissent le régime des mesures individuelles de contrôle administratif et de surveillance (MICAS).

Les MICAS permettent au ministre de l'intérieur, aux seules fins de prévenir la commission d'actes de terrorisme, de soumettre des personnes à plusieurs obligations afin d'en faciliter la surveillance . Deux critères doivent être réunis pour pouvoir mettre en oeuvre cette mesure à l'encontre d'une personne : il doit, d'une part, exister des raisons sérieuses de penser que le comportement de la personne constitue une menace d'une particulière gravité pour la sécurité et l'ordre public et cette personne doit, d'autre part, soit entrer en relation de manière habituelle avec des personnes ou organisation incitant, facilitant ou participant à des actes de terrorisme, soit soutenir, diffuser ou adhérer à des thèses incitant à la commission d'actes de terrorisme ou faisant l'apologie de tels actes.

La MICAS est prononcée pour une durée de trois mois, renouvelables dans la limite d'une durée cumulée de douze mois. Des éléments nouveaux et complémentaires sont nécessaires pour renouveler la mesure au-delà d'une durée de six mois.

La personne placée sous MICAS peut faire l'objet de deux régimes d'obligations alternatifs :

- soit la personne se voit interdire de se déplacer à l'extérieur d'un périmètre géographique déterminé, qui ne peut être inférieur au territoire de la commune, doit se présenter périodiquement aux forces de l'ordre dans la limite d'une fois par jour (« pointage ») ou à défaut fait l'objet d'un placement sous surveillance électronique mobile, et doit déclarer son lieu d'habitation et tout changement de lieu d'habitation (articles L. 228-2 et L. 228-3 du code de la sécurité intérieure) ;

- soit la personne doit déclarer son lieu d'habitation et tout éventuel changement, signaler tout déplacement à l'extérieur d'un périmètre déterminé ne pouvant être inférieur au territoire de la commune, et se voit interdire de paraître dans des lieux déterminés (article L. 228-4 du code de la sécurité intérieure).

La personne peut également, quel que soit le régime sous lequel elle est placée, faire l'objet d'interdictions de contacts avec des personnes dont il existe des raisons sérieuses de penser que leur comportement constitue une menace pour la sécurité publique.

Les services du ministère de l'intérieur considèrent que les MICAS constituent un outil d'entrave supplémentaire mis à leur disposition, en vue de prévenir les actes de terrorisme. La mise en oeuvre de ces mesures est rapide , ce qui leur permet d'être réactifs lorsqu'est constaté un comportement préoccupant.

Comme le soulignait le rapporteur dans son rapport d'évaluation de la loi SILT, il existe toutefois des « marges d'amélioration pour assurer le respect des obligations prononcées dans le cadre d'une MICAS. Si le constat de la violation d'une obligation de « pointage » est aisé, tel n'est en revanche par le cas du non-respect des mesures d'assignation : celles-ci ne font en effet l'objet d'aucune inscription informatique centralisée, contrairement par exemple aux mesures d'assignation de l'état d'urgence, qui étaient enregistrées au fichier des personnes recherchées (FPR). » 15 ( * )

1.2. Un dispositif jugé conforme à la Constitution

Saisi d'une question prioritaire de constitutionnalité, le Conseil constitutionnel a estimé que le législateur avait strictement borné le champ d'application de la mesure et apporté les garanties nécessaires 16 ( * ) . Il a donc validé, dans son principe, les mesures individuelles de contrôle administratif et de surveillance.

La commission, par l'adoption d'un amendement COM-88 rectifié d'Alain Richard, a intégré une réserve d'interprétation du Conseil constitutionnel exprimée à cette occasion, selon laquelle les interdictions de contact prononcées par l'autorité administrative doivent tenir compte de la vie familiale de l'intéressé .

Le juge constitutionnel a en revanche procédé à une double censure des dispositions relatives au contrôle par le juge administratif de ces mesures, au nom du droit à un recours juridictionnel effectif. Ont, d'une part, été censurées les dispositions relatives aux conditions de formation devant le juge administratif d'un recours pour excès de pouvoir contre les décisions instaurant une mesure de contrôle ou la renouvelant, qui prévoyaient un délai de recours d'un mois après la notification de la décision et laissaient un délai de deux mois au juge administratif pour se prononcer et, d'autre part, les dispositions relatives aux modalités de contestation, selon la procédure du référé-liberté, d'une décision de renouvellement d'une mesure d'assignation et d'une mesure d'interdiction de fréquenter certaines personnes. Le législateur est donc venu préciser les conditions de recours à l'occasion de la loi n° 2019-222 du 23 mars 2019 de programmation 2018-2022 et de réforme pour la justice .

Le Conseil constitutionnel a également souligné que « compte tenu de sa rigueur, la mesure [...] ne saurait, sans méconnaître les exigences constitutionnelles précitées, excéder, de manière continue ou non, une durée totale cumulée de douze mois »

2. Des ajustements bienvenus des MICAS, en vue d'assurer leur efficacité

L'article 3 du projet de loi propose plusieurs ajustements bienvenus du régime des MICAS, qui sont de nature à favoriser la conciliation entre efficacité de la mesure et protection des droits et libertés de la personne.

2.1. Imposer la fourniture d'un justificatif du lieu d'habitation

Le ministre de l'intérieur peut, dans le cadre des MICAS, imposer aux personnes en cause de déclarer leur lieu d'habitation ainsi que tout changement éventuel de lieu d'habitation.

Cette obligation est simplement déclarative et ne permet pas au ministre de l'intérieur de demander à la personne de justifier de son domicile ou de son lieu d'habitation. Il ressort des auditions des rapporteurs que cela peut conduire certaines personnes à développer des stratégies de contournement des MICAS, en utilisant le motif du changement de lieu d'habitation pour se déplacer sur le territoire national.

C'est la raison pour laquelle le projet de loi propose de permettre au ministre de l'intérieur d'imposer aux personnes de transmettre un justificatif de leur lieu d'habitation.

La commission considère que cet ajout permettrait de faire obstacle aux stratégies de contournement observées. Elle a donc accepté cette disposition, en harmonisant sa rédaction avec celle utilisées pour définir les obligations des personnes inscrites au fichier judiciaire national automatisé des auteurs d'infractions terroristes (FIJAIT - amendement COM-98 des rapporteurs).

2.2. Imposer une interdiction temporaire de paraître aux personnes ne pouvant se déplacer en dehors d'un périmètre géographique déterminé

La personne placée sous le régime prévue aux articles L. 228-2 et L. 228-3 du code de la sécurité intérieure ne peut faire l'objet d'une interdiction de paraître, même temporaire, en certains lieux. Or, il est possible que se tiennent, au sein du périmètre déterminé dans lequel la personne est astreinte à résider, des évènements ponctuels, exposés par leur ampleur ou par leurs circonstances particulières, à un risque de menace terroriste.

Dans cette situation, le ministre de l'intérieur a, comme indiqué dans l'étude d'impact, dû se résoudre à modifier le régime sous lequel est placé la personne, afin de la placer sous le régime de l'article L. 228-4 du code de la sécurité intérieure, qui permet de prononcer une interdiction de paraître. Cette situation n'est pas satisfaisante.

C'est la raison pour laquelle le Gouvernement propose de permettre au ministre de l'intérieur de prononcer une interdiction temporaire de paraître sous le régime des articles L. 228-2 et L. 228-3 du code de la sécurité intérieure, qui se cumulerait donc, sur une durée prédéfinie, avec l'obligation de résider au sein d'un périmètre déterminé. Cette interdiction temporaire de paraître serait prise :

- pour les lieux dans lesquels se tient un évènement exposé, par son ampleur ou ses circonstances particulières, à un risque de menace terroriste ;

- pour la durée de l'évènement concerné, dans la limite de trente jours par évènement ;

- en tenant compte de la vie familiale et professionnelle de la personne.

Cette interdiction temporaire de paraître devrait être notifiée à la personne concernée au moins 48 heures avant son entrée en vigueur, sauf urgence dûment justifiée.

La disposition a donc semblé assortie des garanties nécessaires à la commission, qui ne s'y est donc pas opposée.

2.3. Assurer la conciliation des mesures administratives et des mesures judiciaires

L'article 3 du projet de loi prévoit d'inscrire dans la loi que la définition des obligations prononcées dans le cadre des MICAS « tient compte, dans le respect des principes de nécessité et de proportionnalité, des obligations déjà prescrites par l'autorité judiciaire ».

L'inscription de cette disposition au niveau législatif n'apparaît pas nécessaire : dans le cadre de son contrôle, le juge administratif apprécie la nécessité et la proportionnalité des mesures, en tenant compte de la situation de l'intéressé - ce qui inclut les obligations déjà prescrites par l'autorité judiciaire (dans le cadre d'un contrôle judiciaire ou d'un suivi à l'issue de l'élargissement, par exemple).

Interrogés sur la prise en compte des obligations prononcées par l'autorité judiciaire dans le cadre des MICAS, les services du ministère de l'intérieur ont indiqué que celle-ci était déjà réalisée et les obligations prononcées dans le cadre des MICAS adaptées à celles déjà prononcées par la justice.

Les représentants de l'autorité judiciaire rencontrés ont toutefois nuancé cette observation . S'ils ont reconnu que des sauf-conduits étaient systématiquement accordés pour permettre à la personne sous MICAS de se conformer à ses obligations judiciaires, le simple fait d'avoir à en demander démontrait de l'absence de prise en compte pleine et entière des obligations judiciaires. Ils ont également signalé aux rapporteurs que les obligations administratives s'imposant aux individus compliquaient parfois leur suivi judiciaire.

Dans ce cadre, il est apparu pertinent à la commission d'inscrire la nécessaire prise en compte par l'autorité administrative des obligations déjà prononcées dans le cadre d'un suivi judiciaire.